Макар и в немалка степен в последната година рансъмуер заплахите да бяха изместени от криптоминьорите, като основен метод за генериране на печалба на киберпрестъпниците, криптовирусите си остават все така и жизнена и реална опасност.

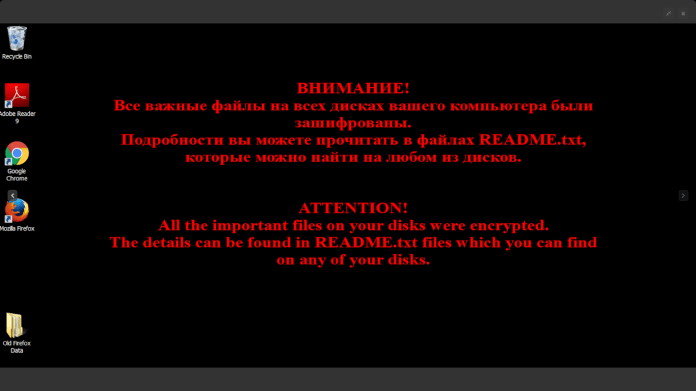

Тази седмица, компанията за информационна сигурност Mlawrebytes обръща внимание на Troldesh (или Shade) – заплаха, която е позната на специалистите от края на 2014/началото на 2015 година. Първоначално открита от специалистите от KasperskyLab, заплахата представлява сложен рансъмуер, който е дело на умели в техническо отношение автори, най-вероятно от рускоговоряща страна. През годините, Troldesh претърпява няколко промени и варианта, като с това биват променяни основни негови характеристики, като например разширенията, които поставя в края на заключените файлове: xbtl, .cbtl, .da_vinci_code, .magic_software_syndicate, .no_more_ransom, .crypted000007, .windows10, breaking_bad и др.

Причината, поради която MBAM решават да обърнат внимание на Troldesh именно сега е, че в края на миналата и началото на тази година, те регистрират внезапен ръст на разпространението му. Особености за Shade са това, че авторите му често използват компрометирани CMS платформи, за да съхраняват рансъмуер пробите. Самото му разпространение бива осъществявано чрез спам кампании – разпращане на имейл съобщения, в които има като прикачен файл ZIP архив, в който се съдържа JavaScript, при чието изпълнение се активира процеса по заразяване и криптиране на данните. А освен високите нива на криптиране и това, че той често получава обновление, което пречи на засичането му и анализа с цел създаването на коректен декриптиращ инструмент, е това, че разпространителите му използват стандартни имейл домейни за комуникация с жертвата (както посочва анализ на една от атаките на CheckPoint). Следва препращане към Tor пространството за по-нататъшни инструкции. MBAM подчертават, че за някои от вариантите, все пак има декриптори на страниците на No More Ransom (да се търси под името Shade).

„Това, което отличава Troldesh от останалите рансъмуер варианти е огромния брой readme#.txt файлове, които рансъмуерът оставя на заразената система, както и имейла като начин за контакт с авторите на заплахата. При останалото, той използва класически вектор за атака, който разчита на това да подлъже неинформираните жертви. Независимо от това, той беше твърде успешен, както в миналото, така и в настоящата вълна от атаки“, предупреждават от Malwarebytes.