Миналата седмица, Oracle покриха критична уязвимост в WebLogic Server. Още в края на миналата или началото на тази се очакваше, че престъпници ще започнат да правят активни опити да експлоатират проблема и това се случи. Трябва да се уточни, че запушването на дупката беше провокирано от вече съществуващи единични атаки към нея.

В една от тези атаки, специалистите от компанията за информационна сигурност Cisco Talos и корейската EST Security са регистрирали доставянето на криптовирус чрез нея. Sodinokibi не е особено популярно семейство рансъмуер, но е разрушителна заплаха, която освен, че криптира данните и изтрива бекъп масивите. Talos уточняват, че експлоатирането на тази уязвимост е изключително успешно, тъй като в процеса не се изисква конкретно действие от страна на жертвата – като изпълнение на прикачен файл в електронно съобщение, да речем.

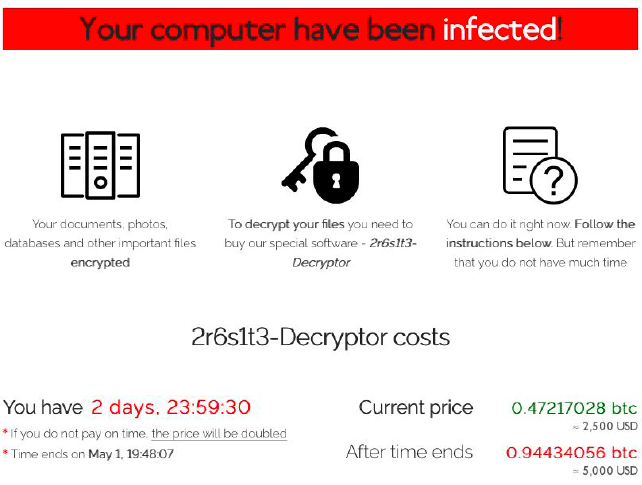

Oracle WebLogic Server е Java EE апликационен сървър, който е част от предложението на компанията Fusion Middleware. Предвид факта, че софтуерът се използва основно от големи компании и бизнеси, то всеки наличен експлойт за уязвимост в него представлява особено примамливо оръжие в ръцете на хакерите, които могат да изкарат сериозна печалба от действията си. Що се отнася до Sodinokibi, той е рансъмуер заплаха, чиито автори най-често искат откуп до $2000 – сума, която се удвоява, ако плащането не бъде осъществено в рамките на посочения от престъпниците срок.

Въпросната уязвимост в WebLogic Server идва с идентификационен номер CVE-2019-2725 и позволява отдалеченото изпълнение на зловреден код. Oracle публикуваха извънреден ъпдейт за софтуера си още на 26-ти този месец след регистриране на няколко атаки към дупката. Първите атаки със Sodinokibi, Talos регистрират всъщност още предишния ден. Друга подобна атака е доставяла вече популярен криптовирус като Gandcrab. А освен рансъмуер, хакери вече са започнали с успех да доставят и копачи на криптовалути. Вероятно е тези атаки да продължат.