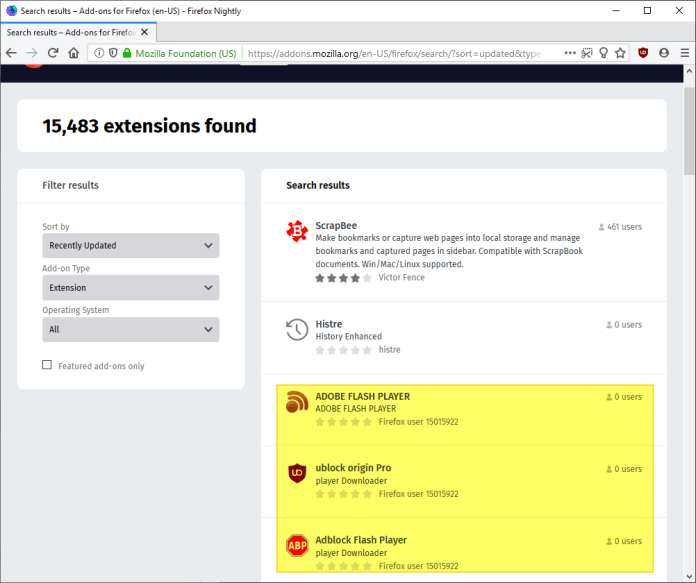

В каталога за разширения за Firefox (АМО) започна масова публикация на вредоносни допълнения, прикриващи се като известни проекти. Така например, в каталога се виждат Adobe Flash Player, ublock origin Pro, Adblock Flash Player и т.н., които всъщност за опасни шпиониращи вируси.

След изтриването на тези и подобните разширения злоумишлениците веднага създават нов акаунт и отново качват същите вирусни разширения. Така например, преди няколко часа бе създаден акаунта Firefox user 15018635, в който са качени разширенията Youtube Adblock,Ublock plus, Adblock Plus 2019. По всичко личи, че хакерите се опитват да качат колкото се може по-нагоре своите разширения в резултатите, давани от търсачката. В това има смисъл, понеже вирусните обновявания досега съвсем лесно се разпознаваха по това, че нямат харесвания, коментари и търсения.

При инсталирането на подобно разширение се иска достъп до всички данни на посещаваните уеб сайтове. Стартира се кейлогър, който предава всички данни от натиснатите бутони на клавиатурата към хоста theridgeatdanbury.com. Там се изпращат и данните за запълваните антетки и инсталираните Cookie. Имената на инсталационните файлове са във вид „adpbe_flash_player-*.xpi“ или „player_downloader-*.xpi“. Кодът в самите допълнения е променен съвсем незначително, а вградените вредоносни команди са очевидни и не се крият по никакъв начин.

Най-вероятно неизползването на каквито и да било техники за скриване на вредоносната активност и пределно опростеният код са успели да излъжат автоматизираната система за предварителен преглед и рецензиране на разширенията. Но е съвсем неразбираемо, как така тази автоматизирана проверка е пропуснала съвсем явния факт на очевидно изпращане на данни от съответното разширение към външен хост.

Да напомним, че според Mozilla проверката по цифров подпис позволява блокирането и разпространението на вредоносни и шпиониращи разширения. Някои разработчици на разширения не са съгласни с тази позиция и считат, че механизмът за задължителна проверка по цифров подпис само създава усложнения за програмистите и забавя пристигането на необходимите корекции до потребителите, като в същото време по никакъв начин не влияе на безопасността. Налични са редица тривиални и очевидни начини за заобикаляне на системата за автоматична проверка на разширенията, даващи възможност незабележимо да се вмъкне вредоносен код. Показани са и примери. Но позицията на Mozilla се свежда до това, че повечето автори на подобни разширения са твърде мързеливи и няма да използват техниките, описани в примерите.

През месец октомври 2017 година в каталога на АМО бе въведен нов начин за проверка и рецензиране на разширенията. Вместо ръчна проверка бе стартиран автоматичен процес, който премахна дългото чакане за рецензия на всяко едно разширение. Ръчната проверка пак се използва, но само за някои разширения, за които се счита че има повишен фактор на риск. Сега стана очевидно, че ще трябва да се направи още нещо.